Raik Schneider - Foto, Video und IT-Security

Willkommen auf meiner Homepage!

Als Spezialist in den Bereichen Foto, Video, Grafik und IT-Consulting biete ich dir ein breites Portfolio an Leistungen zu klasse Konditionen. Schau doch gleich mal in den verschiedenen Rubriken vorbei ob ich auch dich damit überzeugen kann!

Hier im Newsfeed findest du in unregelmäßigen Abständen Beiträge von mir aber auch immer wieder aktuelle Angebote und Aktionen. Vorbeischauen lohnt sich also immer. Eine komplette Übersicht findest du auch in meinem Blog.

Seit mehr als 5 Jahren für euch da!

Seit dem Start meines Angebots im Jahr 2020 durfte ich viele spannende Projekte im Bereich Foto, Video und IT-Security umsetzen. In dieser Zeit habe ich zahlreiche Unternehmen, Vereine und Privatpersonen begleitet, Momente festgehalten, digitale Auftritte verbessert und IT-Systeme sicherer gemacht. Für das Vertrauen und die vielen interessanten Begegnungen möchte ich mich an dieser Stelle herzlich bedanken.

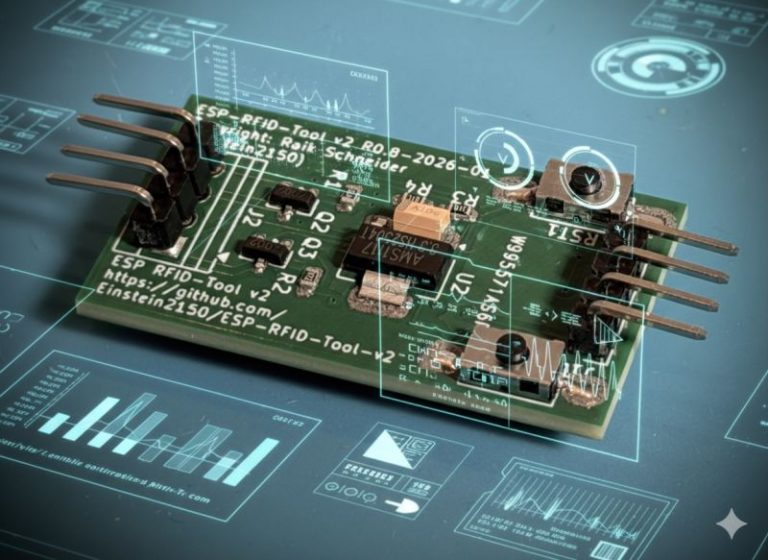

🚀 Upgrade für die Hardware-Security: Das ESP-RFID-Tool v2 kommt!

Ich freue mich, einen ersten Einblick in die nächste Generation meines aktuellen Projekts geben zu können: Das ESP-RFID-Tool v2. Was als Optimierung begann, hat sich zu einer umfassenden Überarbeitung von Hard- und Software entwickelt. Wer im Bereich RFID-Pentesting oder Access Control Research arbeitet, kennt das Problem: Viele Standard-Tools wie das originale RFID-Tool oder der ESPKey sind extrem empfindlich gegenüber Spannungsspitzen – einmal falsch angeschlossen, ist das Board oft sofort Elektroschrott. Genau hier setzt die v2 an.

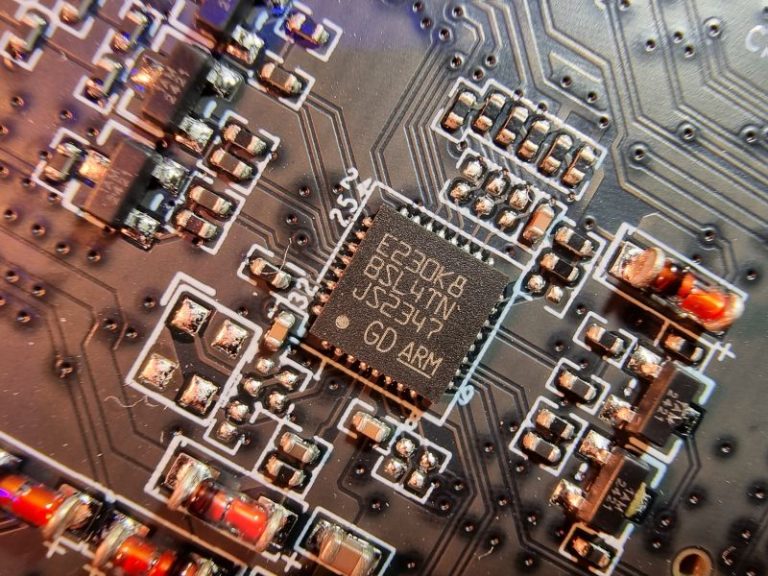

Hardware-Hacking Teil 8: Firmware-Dump eines Zutrittskontrollsystems

In der aktuellen Folge meiner Hardware Hacking Serie auf YouTube dreht sich alles um die Sicherheitsanalyse eines Türzutrittssteuerungssystems. Nachdem wir im letzten Video die UART-Schnittstelle identifiziert hatten, gehen wir nun einen Schritt weiter: Die Firmware des Standalone-Readers wird ausgelesen. Wir nehmen die Platine genau unter die Lupe, messen Leitungen mit dem Multimeter, finden den SWD-Zugang zum Mikrocontroller und stoßen nebenbei auf eine I2C-Verbindung zum NFC-Chip. Anschließend nutzen wir den STLink und den STM32CubeProgrammer, um den kompletten Flash auszulesen. Besonders kritisch: Die fehlende Read Out Protection zeigt eine gravierende Sicherheitslücke auf, die Firmware-Dumps und Modifikationen ermöglicht.

Gestern hatte ich erstmals die Gelegenheit, die neue Firmware Flipper Zero Unleashed Private 2.0 aus dem Darknet zu testen. Als Sicherheitsforscher interessiert mich dabei weniger der Hype, sondern vor allem die reale Wirkung und das tatsächliche Risikopotenzial. Aktuell prüfe ich, ob die kursierenden Aussagen zur Gefährlichkeit dieser Firmware technisch haltbar sind und wie der tatsächliche Stand einzuschätzen ist. Dabei geht es um Funktionen, Stabilität und vor allem um mögliche Auswirkungen auf reale Systeme.

Fotoshooting CSU Ortsverband Marquartstein

Vor kurzem hatte ich die Ehre, die Fotos für die Christlich-Soziale Union Ortsverband Marquartstein im Rahmen der Vorbereitung für die Kommunalwahl 2026 zu fotografieren. Darüber habe ich mich sehr gefreut und bedanke mich herzlich für das entgegengebrachte Vertrauen. Die Aufnahmen entstanden mit meinem mobilen Fotostudio direkt vor Ort beim Kunden. So konnten professionelle und einheitliche Ergebnisse in kurzer Zeit realisiert werden.

Vortrag beim Expertentag SITP der SIZ GmbH in Bonn

Heute durfte ich virtuell beim Expertentag SITP der SIZ GmbH Bonn dabei sein und habe mich sehr über die Einladung gefreut. Auch wenn ich nicht persönlich in Bonn war hatte ich dennoch das Gefühl mitten im Geschehen zu sein. In meinem Impulsvortrag zum Thema Ethical Hacking im Bankenumfeld habe ich Einblicke in meine tägliche Arbeit geteilt und aufgezeigt welche Bedeutung ein realitätsnaher Blick auf aktuelle Angriffsszenarien für Finanzinstitute hat. Der Austausch im direkten Anschluss war besonders wertvoll. Die Gespräche mit den Teilnehmenden haben eindrucksvoll verdeutlicht wie essenziell starke IT Security heute ist und wie sehr sie zur Stabilität des gesamten Sektors beiträgt.

Vortrag auf der DIGICOM der OSPA

Gestern durfte ich auf der DIGICOM dabei sein, der Messe für Mitarbeitende der OstseeSparkasse Rostock rund um Digitalisierung, Kommunikation, New Work und innovative Technologien der Zukunft. Für mich war es ein besonderes Erlebnis, denn ich war nicht nur Besucher, sondern stand auch als Keynote Speaker auf der Hauptbühne mit einem tiefen Einblick in aktuelle Methoden der Cyberkriminalität. Ich habe anhand verschiedener Live Demos gezeigt, wie professionell und perfide Angreifer heute vorgehen. Ein gefälschtes WLAN oder aufdringliche Bluetooth Nachrichten waren nur der Einstieg. Richtig eindrucksvoll wurde es, als ich einen kompletten Phishing Ablauf in Echtzeit demonstriert habe. Von der mit KI verfassten Nachricht über den Versand mit manipuliertem Absender bis hin zur Täuschungsseite, dem Auslesen der Zugangsdaten und dem anschließenden Umgehen der Zwei Faktor Authentifizierung.

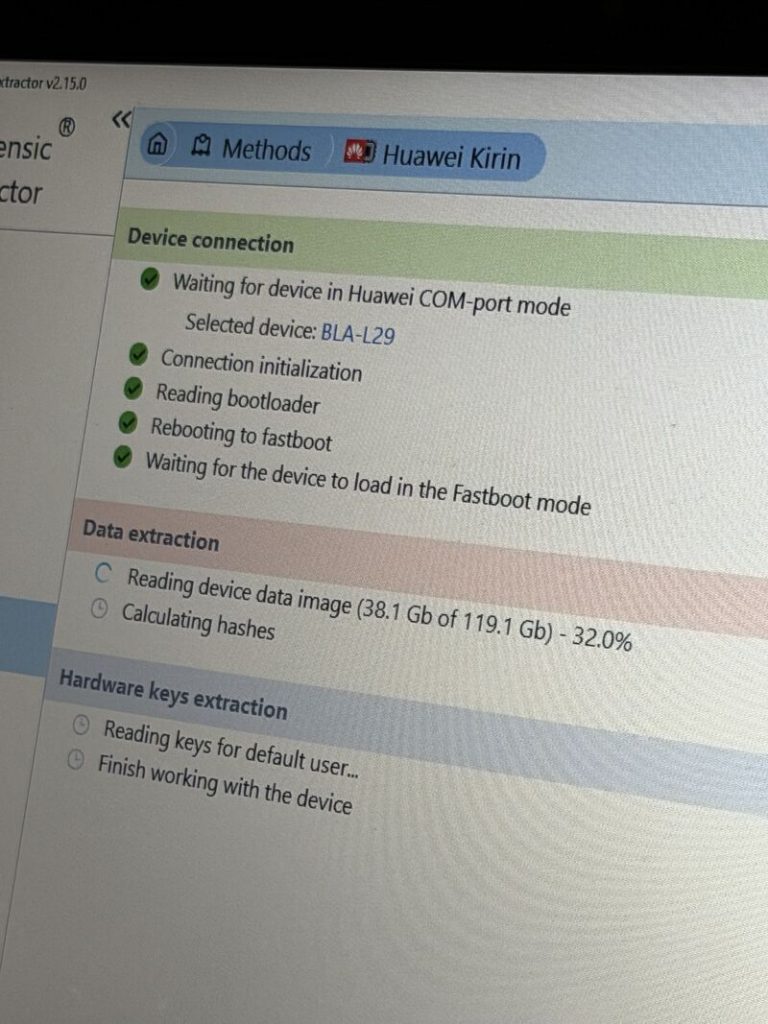

Digitale Forensik – ein spannendes Thema

Ich tauche derzeit tiefer in die Welt der digitalen Forensik ein und sammle viele spannende Eindrücke. In einem meiner kommenden YouTube Videos geht es um die Wiederherstellung gelöschter Daten auf Datenträgern, um die Extraktion von Firmware sowie um die anschließende Analyse eines spi Flash Images. Der Bereich ist unglaublich vielseitig und technisch anspruchsvoll. Richtig faszinierend wird es beim Thema Mobile Forensik. Ich teste aktuell mehrere Werkzeuge die von Ermittlungsbehörden genutzt werden um mobile Geräte auszulesen. Lösungen wie Cellebrite, OxyForensic oder Elcomsoft greifen dabei teils auf bekannte Schwachstellen der Geräte zurück um an die relevanten Informationen zu gelangen.

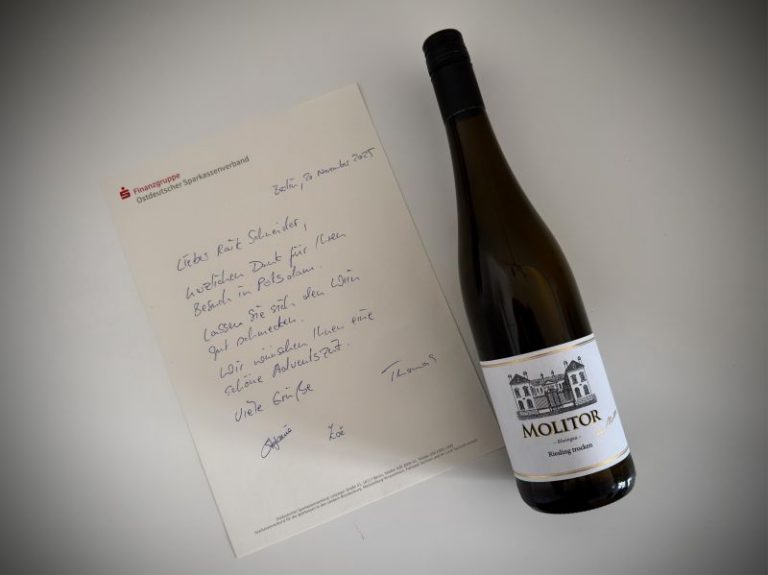

Vortrag beim 4. Orgaring des Ostdeutschen Sparkassenverband

Vor 2 Wochen durfte ich beim 4. Orgaring des Ostdeutscher Sparkassenverband in Potsdam dabei sein – zwei spannende Tage voller Austausch, neuen Impulsen und wertvollen Gesprächen. Besonders gefreut hat mich die Gelegenheit, am Vorabend unter dem Motto „Erwarte das Unerwartete – Einblicke in die Arbeit eines Ethical Hackers“ einen Einblick in meine Arbeit und Perspektive auf IT-Security zu geben. Cybersecurity lebt vom Verstehen – und vom gemeinsamen Blick hinter die Kulissen. Genau diese Offenheit und der konstruktive Dialog mit den Teilnehmenden machten den Abend für mich so besonders. Ein herzliches Dankeschön an den Ostdeutschen Sparkassenverband für die Einladung, die großartige Organisation und die wertschätzende Atmosphäre. Und natürlich auch für die nette Geste im Nachgang – der Wein wird sicher in guter Runde geöffnet.

Hardware-Hacking in der Praxis: 4 Teile, viele Erkenntnisse

Elektronische Zutrittssysteme sind längst Alltag: vom Bürogebäude über Schulen bis hin zu kritischen Infrastrukturen. Doch ihre Verbreitung hat eine Schattenseite – sie sind ein attraktives Ziel für Angreifer. In meiner Videoreihe habe ich untersucht, wie sicher günstige (aber auch teurere) Türsysteme tatsächlich sind. Dabei entstand ein praxisnahes Testsystem, das zeigt, wo die Schwachstellen liegen – und was Unternehmen daraus lernen können.

🔓 Neues Projekt: Zutrittskontrolle selbst bauen – und hacken! 🚀

Ich habe vor Kurzem eine Videoreihe zum Thema Hardware-Hacking gestartet – speziell im Bereich günstiger NFC-Zutrittskontrollsysteme. Vielleicht ist das ja für einige von euch aus der IT-, Embedded- oder Security-Welt interessant. Im Mittelpunkt steht ein günstiger NFC-Leser von AliExpress, den ich gemeinsam mit einem NodeMCU (ESP8266) zur Open-Source-Zutrittssteuerung erweitere – und in späteren Teilen gezielt auf Sicherheitslücken untersuchen werde.

Blackout, Darknet und DORA – IT-Sicherheit auf höchstem Niveau bei den IT-Sicherheitstagen 2025 in Potsdam

Die IT-Sicherheitstage 2025 in Potsdam waren für mich eine rundum gelungene Veranstaltung – voller spannender Impulse, praxisnaher Diskussionen und wertvoller Einblicke in aktuelle Herausforderungen und Entwicklungen der Cybersecurity-Welt. Ich durfte selbst einen Vortrag beisteuern und dabei über Themen sprechen, die mir in meiner Arbeit regelmäßig begegnen – und leider oft unterschätzt werden