In der aktuellen Folge meiner Hardware Hacking Serie auf YouTube dreht sich alles um die Sicherheitsanalyse eines Türzutrittssteuerungssystems. Nachdem wir im letzten Video die UART-Schnittstelle identifiziert hatten, gehen wir nun einen Schritt weiter: Die Firmware des Standalone-Readers wird ausgelesen.

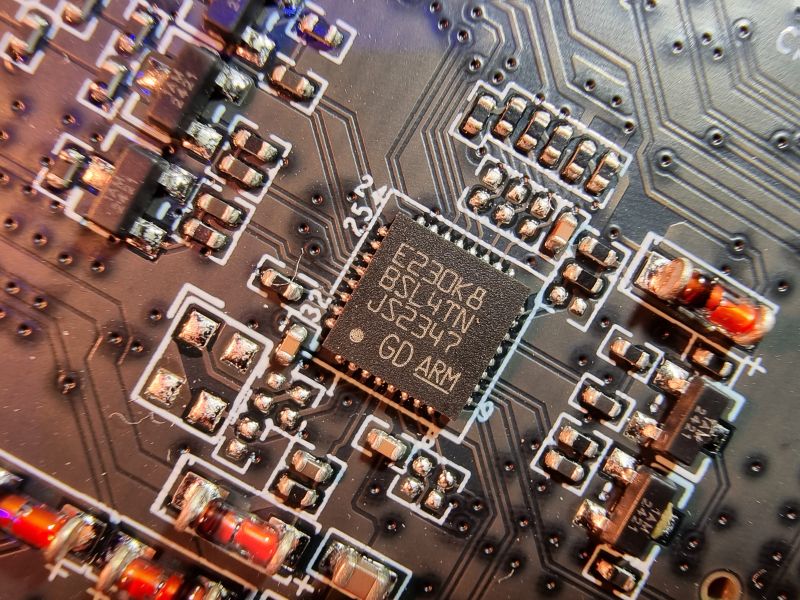

Wir nehmen die Platine genau unter die Lupe, messen Leitungen mit dem Multimeter, finden den SWD-Zugang zum Mikrocontroller und stoßen nebenbei auf eine I2C-Verbindung zum NFC-Chip. Anschließend nutzen wir den STLink und den STM32CubeProgrammer, um den kompletten Flash auszulesen. Besonders kritisch: Die fehlende Read Out Protection zeigt eine gravierende Sicherheitslücke auf, die Firmware-Dumps und Modifikationen ermöglicht.

📌 Themen in dieser Folge:

• Firmware Dump auf STM32

• SWD & JTAG Grundlagen

• Debugschnittstellen auf Platinen identifizieren

• Sicherheitslücken bei Access Control Systemen

Hier geht es zum Video:

🔓 Hardware-Hacking Part 8: Firmware-Dump Zutrittskontrollsystem (Tutorial) (#052)

https://www.youtube.com/watch?v=30GNBWqG8L4

#HardwareHacking #CyberSecurity #FlipperZero #ESP8266 #NFC #IoT

PS:

hier gehts zum IT-Security-Bereich meiner Seite